گروه باجافزار MAD LIBERATOR و نفوذ با تکنیکهای مهندسی اجتماعی و AnyDesk

اخبار داغ فناوری اطلاعات و امنیت شبکه

گروه جدید جرایم سایبری Mad Liberator کاربران AnyDesk را هدف قرار داده و یک صفحه بروزرسانی جعلی مایکروسافت ویندوز را اجرا میکند تا اطلاعات را بواسطه آن پنهان کند.

تیم Sophos X-Ops Incident Response هشدار داد که یک گروه باج افزار جدید به نام Mad Liberator از برنامه دسترسی از راه دور Anydesk برای حملات خود سواستفاده میکند. این گروه همچنین در حال اجرای یک صفحه بروزرسانی جعلی مایکروسافت ویندوز برای پنهان کردن اطلاعات استخراج شده هستند.

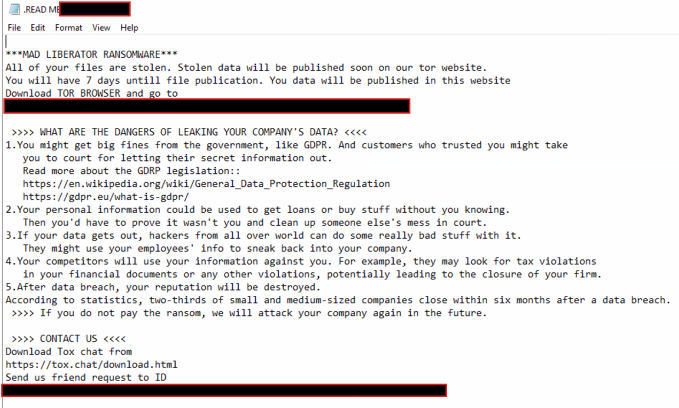

گروه باج افزار Mad Liberator از جولای ٢٠٢٤ فعال بوده و به جای رمزگذاری دادهها، بر استخراج دادهها تمرکز دارد. گروه Mad Liberator مانند دیگر گروههای اخاذی و باجافزاری، یک سایت افشاگر دارد که در آن فهرست قربانیان را منتشر میکند.

گروه Mad Liberator از تکنیکهای مهندسی اجتماعی (Social Engineering) برای دسترسی به محیط قربانی استفاده میکند و بطور ویژه سازمانها را با استفاده از ابزارهای دسترسی از راه دور مانند Anydesk هدف قرار میدهد.

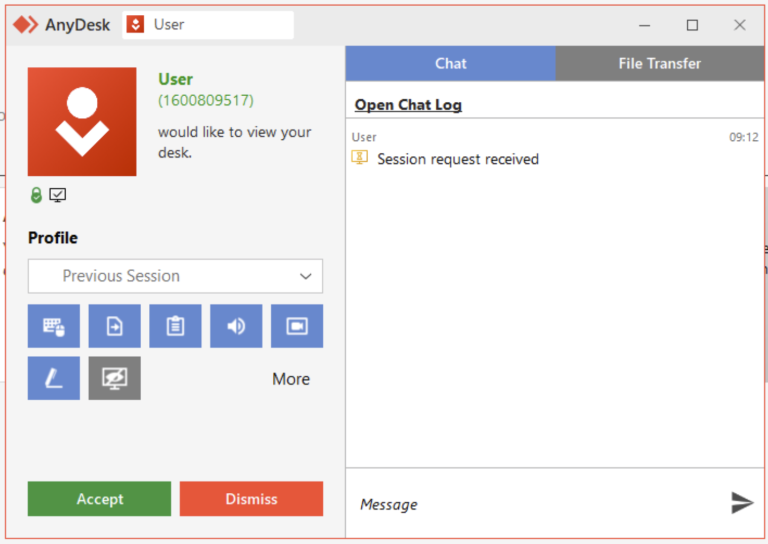

برنامه Anydesk یک شناسه ١٠ رقمی منحصربه فرد را به هر دستگاه کاربر اختصاص میدهد و کاربران میتوانند با وارد کردن این شناسه درخواست دسترسی از راه دور کنند یا از دیگران دعوت کنند تا دستگاه آنها را کنترل کنند. اگرچه مشخص نیست مهاجمان چگونه شناسههای خاص Anydesk را انتخاب میکنند، با توجه به تعداد زیاد ترکیبهای ممکن، چرخش تصادفی از طریق شناسههای بالقوه ناکارآمد به نظر میرسد.

هنگامی که درخواست اتصال Anydesk دریافت میشود، کاربر پنجره پاپ آپ را میبیند. کاربر باید قبل از برقراری کامل اتصال، مجوز آن را صادر کند. در گزارش منتشر شده توسط سوفوس آمده است: «در موردی که تیم IR ما رسیدگی کرد، قربانی میدانست که Anydesk توسط بخش فناوری اطلاعات شرکت آنها استفاده میشود. بنابراین آنها فرض کردند که درخواست اتصال ورودی فقط یک نمونه معمولی از بخش فناوری اطلاعات است که تعمیر و نگهداری را انجام میدهد و بنابراین روی Accept کلیک کردند. هنگامی که اتصال برقرار شد، مهاجم یک باینری را به دستگاه قربانی منتقل کرده و آن را اجرا میکند. در بررسیهای ما این فایل با عنوان "بروزرسانی ویندوز مایکروسافت" آمده است».

گروه Mad Liberator از بدافزاری استفاده میکند که ساختار صفحه Windows Update را تقلید میکند و به نظر میرسد که سیستم در حال بروزرسانی است. این صفحه فریبنده، که هیچ عمل دیگری را انجام نمیدهد، احتمالا توسط اکثر نرمافزارهای آنتی ویروس شناسایی نمیشود. برای جلوگیری از خروج کاربر از صفحه بروزرسانی جعلی با فشار دادن کلید Esc، مهاجم از یک ویژگی در Anydesk برای غیرفعال کردن ورودی صفحهکلید و موس کاربر استفاده کرد و اطمینان حاصل کرد که این حمله و ترفند شناسایی نشده باقی میماند.

مهاجم از Anydesk برای دسترسی به حساب OneDrive قربانی و فایلهای موجود در سرور مرکزی از طریق اشتراکگذاری شبکه نقشهبرداری شده استفاده کرد. آنها از ویژگی Anydesk's FileTransfer برای استخراج دادهها استفاده کردند. پسازآن، مهاجم از Advanced IP Scanner برای جستجوی سایر دستگاههای قابل بهرهبرداری استفاده کرد، اما به صورت جانبی حرکت دیگری نکرد. آنها سپس برنامهای را اجرا کردند که یادداشتهای باج را در چندین مکان در یک شبکه مشترک و نه در دستگاه قربانی ایجاد میکرد.

پژوهشگران افزودند: «صفحه جعلی Windows Update از اعمال مهاجم در برابر دیده شدن بر روی صفحه نمایش قربانی محافظت میکرد. حمله تقریبا چهار ساعت به طول انجامید، در نتیجه مهاجم صفحه بروزرسانی جعلی را خاتمه داد و به سشن Anydesk پایان داد و کنترل دستگاه را به قربانی بازگرداند. ما متوجه شدیم که باینری به صورت دستی توسط مهاجم راه اندازی شده است. بدون هیچ کار برنامهریزی شده یا اتوماسیونی برای اجرای مجدد آن پس از ناپدید شدن عامل تهدید، فایل به سادگی در سیستم آسیب دیده باقی میماند».

زنجیره حمله به تفصیل توسط محققان بر نیاز به آموزش مستمر کارکنان و سیاستهای روشن در مورد نحوه ترتیب دادن جلسات از راه دور توسط بخشهای فناوری اطلاعات تاکید میگردد. همچنین توصیه میشود که مدیران از فهرستهای کنترل دسترسی Anydesk برای محدود کردن اتصالات به دستگاههای خاص استفاده کنند.

این گزارش در پایان گفت: «گروههای باجافزار دائما بالا و پایین میشوند، و Mad Liberator میتواند ثابت کند که یک مهاجم جدید مهم یا فقط یک عامل زودگذر دیگر در فضای سایبری است. بااینحال، تاکتیکهای مهندسی اجتماعی این گروه که در بالا توضیح داده شد، موردتوجه است، اما منحصربه فرد نیستند. مهاجمان همیشه به توسعه و بکارگیری انواع تاکتیکها برای تلاش و بهرهبرداری از عناصر انسانی و لایههای امنیتی فنی ادامه خواهند داد».

برچسب ها: Advanced IP Scanner, انی دسک, Mad Liberator, باجافزار, AnyDesk Desktop, AnyDesk, Windows update, cybersecurity, Social Engineering, مهندسی اجتماعی, ویندوز, malware, ransomware , جاسوسی سایبری, باج افزار, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news