پرینترهای چند کاره توشیبا تحت تاثیر بیش از چهل آسیبپذیری

اخبار داغ فناوری اطلاعات و امنیت شبکه

چندین آسیبپذیری جدید در چاپگرهای چندکاره (Multi Function Printer) e-STUDIO توشیبا (TOSHIBA) کشف شده است که توسط کسبوکارها و سازمانها در سراسر جهان استفاده میشود.

این آسیبپذیریها بر 103 مدل مختلف چاپگرهای چندکاره توشیبا تاثیر میگذارد.

آسیبپذیریهای شناسایی شده عبارتند از: اجرای کد از راه دور، تزریق XML External Entity (XXE)، افزایش اختیار، نشت اعتبارنامه تایید هویت، XSS مبتنی بر DOM، مجوزهای ناامن، شرایط TOCTOU (زمان بررسی تا زمان استفاده) و بسیاری موارد دیگر.

پرینترهای چند کاره توشیبا

بر اساس گزارشهای دریافتی و منقول از سایبرسکیوریتی نیوز، CVE-2024-27171 و CVE-2024-27180 بر پیادهسازی سیستمهای کاربردی شخص ثالث و همچنین برنامههای شخص ثالثی که به طور پیشفرض بر روی پرینترهای توشیبا نصب میشوند، تاثیر میگذارد.

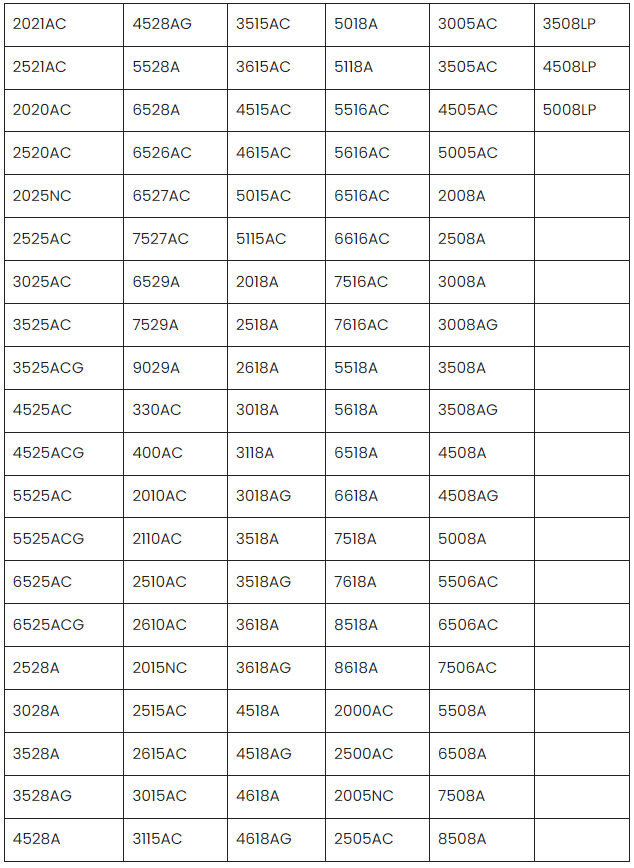

یک عامل تهدید میتواند از چاپگرهای چند منظوره توشیبا با استفاده از چندین آسیبپذیری سواستفاده کند. لیست مدلهای پرینتر چندمنظوره توشیبای تحت تاثیر این آسیبپذیریها هستند، در جدول زیر آمده است:

همچنین اشاره شده است که امنیت فیزیکی چاپگرها مورد تجزیهوتحلیل قرار نگرفته است و آسیبپذیریها در مدلهای مختلف زیر که آخرین نسخههای فریمور را اجرا میکنند، تایید شده است:

• e-STUDIO2010AC

• e-STUDIO3005AC

• e-STUDIO3508A

• e-STUDIO5018A

علاوه بر این، همه این چاپگرها تحت لینوکس اجرا میشوند و قدرتمند هستند و میتوانند توسط یک عامل تهدید برای حرکت جانبی در زیرساختها مورد استفاده قرار گیرند.

چهل (۴۰) آسیبپذیری به توشیبا گزارش شده است و توصیههای امنیتی لازم برای رفع این آسیبپذیریها منتشر شده است. جزییات این موارد به شرح ذیل میباشند:

• آسیبپذیری CVE-2024-27141 - تزریق Blind XML Extrrnal Entity (XXE) از پیش تایید شده - DoS

• آسیبپذیری CVE-2024-27142 - تزریق XXE از پیش تایید شده

• آسیبپذیری CVE-2024-27143 – اجرای کد از راه دور (RCE) از پیش احراز هویت شده تحت روت

• آسیبپذیری CVE-2024-27144 – اجرای کد از راه دور از پیش احراز هویت شده به صورت روت یا آپاچی و چندین افزایش اختیار محلی

◘ اجرای کد از راه دور – آپلود یک ماژول. py جدید در برنامههای WSGI Python

◘ اجرای کد از راه دور – آپلود یک فایل پیکربندی جدید. ini در داخل برنامههای WSGI Python

◘ اجرای کد از راه دور – آپلود یک اسکریپت مخرب /tmp/backtraceScript. sh و تزریق دستورات مخرب gdb

◘ اجرای کد از راه دور – آپلود یک برنامه مخرب /home/SYSROM_SRC/build/common/bin/sapphost. py

◘ اجرای کد از راه دور - آپلود لایبرریهای مخرب

◘ راههای دیگر برای دریافت اجرای کد از راه دور

• آسیبپذیری CVE-2024-27145 - چندین اجرای کد از راه دور پس از احراز هویت تحت روت

• آسیبپذیری CVE-2024-27146 - عدم تفکیک اختیارات

• آسیبپذیری CVE-2024-27147 - افزایش اختیار محلی و اجرای کد از راه دور با استفاده از snmpd

• آسیبپذیری CVE-2024-27148 - افزایش اختیار محلی و اجرای کد از راه دور با استفاده از مسیر ناامن

• آسیبپذیری CVE-2024-27149 - افزایش اختیار محلی و اجرای کد از راه دور با استفاده از LD_PRELOAD ناامن

• آسیبپذیری CVE-2024-27150 - افزایش اختیار محلی و اجرای کد از راه دور با استفاده از LD_LIBRARY_PATH ناامن

• آسیبپذیری CVE-2024-27151 - افزایش اختیار محلی و اجرای کد از راه دور با استفاده از مجوزهای ناامن برای 106 برنامه

◘ 3 برنامه آسیبپذیر به صورت روت اجرا نمیشوند

◘ 103 برنامه آسیبپذیر که به صورت روت اجرا میشوند

• آسیبپذیری CVE-2024-27152 - افزایش اختیار محلی و اجرای کد از راه دور با استفاده از مجوزهای ناامن برای لایبرریها

◘ مثال با /home/SYSROM_SRC/bin/syscallerr

• آسیبپذیری CVE-2024-27153 - افزایش اختیار محلی و اجرای کد از راه دور با استفاده از CISSM

• آسیبپذیری CVE-2024-27154 و CVE-2024-27155 - گذرواژههای ذخیره شده در clear-text لاگها و لاگهای ناامن

◘ گذرواژههای ذخیره شده در clear-text لاگها هنگام ورود کاربر به چاپگر

◘ گذرواژههای ذخیره شده در clear-text لاگا هنگام تغییر رمز عبور

• آسیبپذیری CVE-2024-27156 – نشت sessionهای احراز هویت در لاگهای ناامن در دایرکتوری /ramdisk/work/log

• آسیبپذیری CVE-2024-27157 – نشت sessionهای احراز هویت در لاگهای ناامن در دایرکتوری /ramdisk/al/network/log

• آسیبپذیری CVE-2024-27158 – رمز عبور روت هاردکد شده

• آسیبپذیری CVE-2024-27159 - رمز عبور هاردکد شده برای رمزگذاری لاگها

• آسیبپذیری CVE-2024-27160 - رمز عبور هاردکد شده برای رمزگذاری لاگها و استفاده از رمزنگاری ضعیف

• آسیبپذیری CVE-2024-27161 – رمز عبور هاردکد شده برای رمزگذاری فایلها استفاده میشود

• آسیبپذیری CVE-2024-27162 – XSS مبتنی بر DOM موجود در فایل /js/TopAccessUtil. js

• آسیبپذیری CVE-2024-27163 – نشت رمز عبور و گذرواژههای ادمین

• آسیبپذیری CVE-2024-27164 - اعتبارنامه هاردکد شده در telnetd

• آسیبپذیری CVE-2024-27165 - افزایش اختیار محلی با استفاده از PROCSUID

• آسیبپذیری CVE-2024-27166 – مجوزهای ناامن برای فایلهای اصلی

• آسیبپذیری CVE-2024-27167 - مجوزهای ناامن استفاده شده برای Sendmail - افزایش اختیار محلی

• آسیبپذیری CVE-2024-27168 – کلیدهای رمزگذاری شده یافت شده در برنامههای پایتون که برای تولید کوکیهای احراز هویت استفاده میشوند

• آسیبپذیری CVE-2024-27169 – عدم احراز هویت در WebPanel – افزایش اختیار محلی

• اسیبپذیری CVE-2024-27170 - اعتبارنامههای هاردکد شده برای دسترسی به WebDAV

• آسیبپذیری CVE-2024-27171 - مجوزهای ناامن

• آسیبپذیری CVE-2024-27172 – اجرای کد از راه دور – تزریق فرمان به صورت روت

• آسیبپذیری CVE-2024-27173 – اجرای کد از راه دور – آپلود ناامن

• آسیبپذیری CVE-2024-27174 – اجرای کد از راه دور – آپلود ناامن

• آسیبپذیری CVE-2024-27175 – گنجاندن فایل محلی

• آسیبپذیری CVE-2024-27176 – اجرای کد از راه دور – آپلود ناامن

• آسیبپذیری CVE-2024-27177 – اجرای کد از راه دور – آپلود ناامن

• آسیبپذیری CVE-2024-27178 – اجرای کد از راه دور – کپی ناامن

• آسیبپذیری CVE-2024-27179 – افشای Session در داخل فایلهای لاگ در نصب برنامهها

• آسیبپذیری CVE-2024-27180 – آسیبپذیری TOCTOU در نصب برنامهها، امکان نصب برنامههای مخرب و دریافت RCE

به کاربران این محصولات توشیبا توصیه میشود طبق توصیههای امنیتی توشیبا برای جلوگیری از هرگونه سواستفاده از این آسیبپذیریها توسط عوامل تهدید، دستگاههای خود را به آخرین نسخه ارتقا دهند.

برچسب ها: پرینتر, WSGI Python, Blind XML Extrrnal Entity, e-STUDIO5018A, e-STUDIO3508A, e-STUDIO3005AC, e-STUDIO2010AC, CVE-2024-27180, CVE-2024-27171, TOCTOU, XXE, XML External Entity, توشیبا, e-STUDIO, MFP, Toshiba, چاپگر, Printer, اجرای کد از راه دور, Log, RCE, cybersecurity, Command Injection, آسیبپذیری, Remote Code Execution, Vulnerability, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news