هشدار جدید حملات مداوم باجافزارهای گروههای هک ایرانی صادر شد

اخبار داغ فناوری اطلاعات و امنیت شبکه

آژانسهای اطلاعاتی و امنیت سایبری ایالات متحده یک گروه هکر ایرانی را به ادعای نفوذ به چندین سازمان در سراسر کشور و هماهنگی با شرکتهای وابسته برای ارائه باجافزار شناسایی کردهاند.

این فعالیت با یک عامل تهدید به نام Pioneer Kitten مرتبط است که با نامهای Fox Kitten، Lemon Sandstorm (Rubidium سابق)، Parisite و UNC757 نیز شناخته میشود، که این سازمان آن را مرتبط با دولت جمهوری اسلامی ایران توصیف کرده که از شرکت فناوری اطلاعات ایرانی با اسم «دانش نوین سهند» به عنوان پوشش، استفاده میکند.

آژانس امنیت سایبری و امنیت زیرساخت (CISA)، دفتر تحقیقات فدرال (FBI) و مرکز جرایم سایبری وزارت دفاع (DC3) در ادعاهایشان گفتند: «عملیات مخرب سایبری آنها با هدف استقرار حملات باجافزار برای دستیابی و توسعه دسترسی به شبکه است. این عملیات به مهاجمان سایبری مخرب کمک میکند تا با عاملان وابسته به همکاری بیشتر در استقرار باج افزار ادامه دهند».

اهداف این حملات شامل بخشهای آموزشی، مالی، مراقبتهای بهداشتی و دفاعی و همچنین نهادهای دولتی محلی در ایالات متحده است و همچنین نفوذهایی در اسرائیل، آذربایجان و امارات متحده عربی نیز برای سرقت اطلاعات حساس گزارش شده است.

سازمانها ارزیابی کردند که هدف حملات این است که در شبکههای قربانیان جایگاه و پایگاه اولیه پیدا کنند و متعاقبا با مهاجمان وابسته به باجافزار مرتبط با NoEscape، RansomHouse و BlackCat (معروف به ALPHV) برای استقرار بدافزار رمزگذاری فایل در ازای قسمتی از درآمدهای غیرقانونی، درحالیکه ملیت و منشاء خود را آگاهانه مبهم نگه میدارند، همکاری کنند.

اعتقاد بر این است که تلاشها برای حمله از اوایل سال ٢٠١٧ آغاز شده و تا همین ماه جاری ادامه دارد. عاملان تهدید، که با نامهای آنلاین Br0k3r و xplfinder نیز شناخته میشوند، از دسترسی خود به سازمانهای قربانی در بازارهای زیرزمینی درآمدزایی میکنند که این امر بر تلاشها برای تنوع بخشیدن به جریان درآمدشان دلالت میکند.

این آژانسها خاطرنشان کردند: «درصد قابل توجهی از فعالیتهای سایبری این گروه متمرکز بر ایالات متحده و در جهت پیشبرد دستیابی و حفظ دسترسی فنی به شبکههای قربانی برای فعال کردن حملات باجافزار آینده است. مهاجمان، اختیارات کنترل دامنه کامل و همچنین اعتبارنامه مدیریت دامنه را به شبکههای متعدد در سراسر جهان ارائه میدهند».

این گزارش در ادعاهایش میافزاید: «دخالت مهاجمان سایبری ایرانی در این حملات باجافزار فراتر از ارائه دسترسی است؛ آنها برای قفل کردن شبکههای قربانی و استراتژیسازی رویکردهایی برای اخاذی از قربانیان، با شرکتهای وابسته به باجافزار همکاری میکنند».

دسترسی اولیه با استفاده از خدمات خارجی از راه دور در داراییهای اینترنتی که در برابر نقصهای افشا شده قبلی آسیبپذیر هستند (CVE-2019-19781، CVE-2022-1388، CVE-2023-3519، CVE-2024-3400، و CVE-2024-24919) انجام میشود، که به دنبال یک سری مراحل برای تداوم، افزایش اختیارات و راه اندازی دسترسی از راه دور از طریق ابزارهایی مانند AnyDesk یا ابزار متن باز Ligolo تونلینگ انجام میپذیرد.

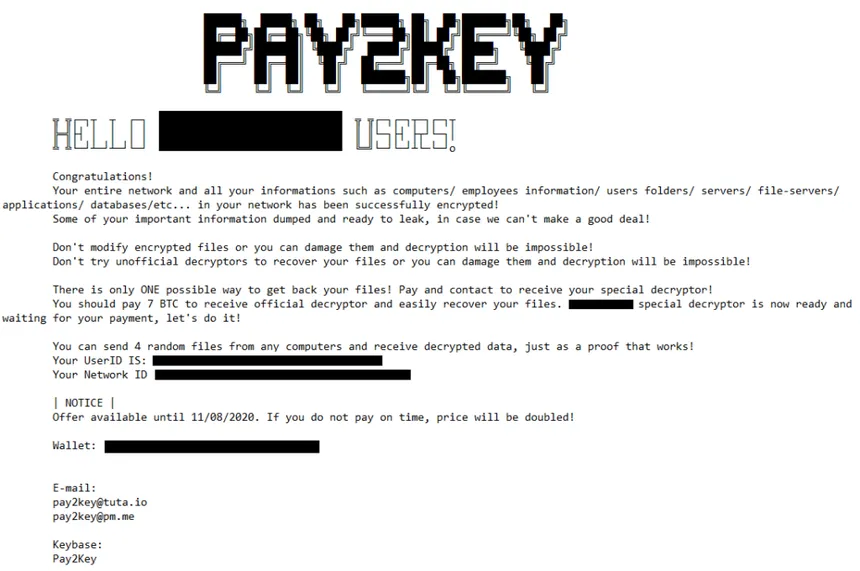

طبق ادعاهای این گزارش، عملیات باج افزارهای دولتی جمهوری اسلامی پدیده جدیدی نیست. در دسامبر ٢٠٢٠، شرکتهای امنیت سایبری Check Point و ClearSky اعلام کردند که یک کمپین هک و افشای Pioneer Kitten به نام Pay2Key را شناسایی کردهاند که به طور خاص دهها شرکت اسرائیلی را با بهرهبرداری از آسیبپذیریهای امنیتی شناخته شده شناسایی میکرد.

محموعه ClearSky در آن زمان خاطرنشان کرد: «مقدار باج درخواستی به خودیخود بین هفت تا نه بیتکوین بود (در چند مورد که مهاجم تا سه بیتکوین مورد مذاکره قرار گرفت). برای تحتفشار قرار دادن قربانیان برای پرداخت، سایت افشای Pay2Key اطلاعات حساس دزدیده شده از سازمانهای هدف را نمایش میدهد و در صورت ادامه تاخیر قربانیان در پرداختها، مهاجم تهدید به افشای اطلاعات بیشتر میکند».

بر اساس اسناد ادعا شده و افشا شده توسط لب دوختگان در اوایل سال ٢٠٢١، گفته میشود برخی از حملات باج افزار نیز از طریق یک شرکت پیمانکاری ایرانی به نام «ایمننت پاسارگاد» انجام شده است.

این افشاگری تصویر یک گروه انعطافپذیر را ترسیم میکند که با انگیزههای باجافزار و جاسوسی سایبری فعالیت میکنند و از دیگر ابزارهای هک دو منظوره مانند ChamelGang و Moonstone Sleet بهره میبرد.

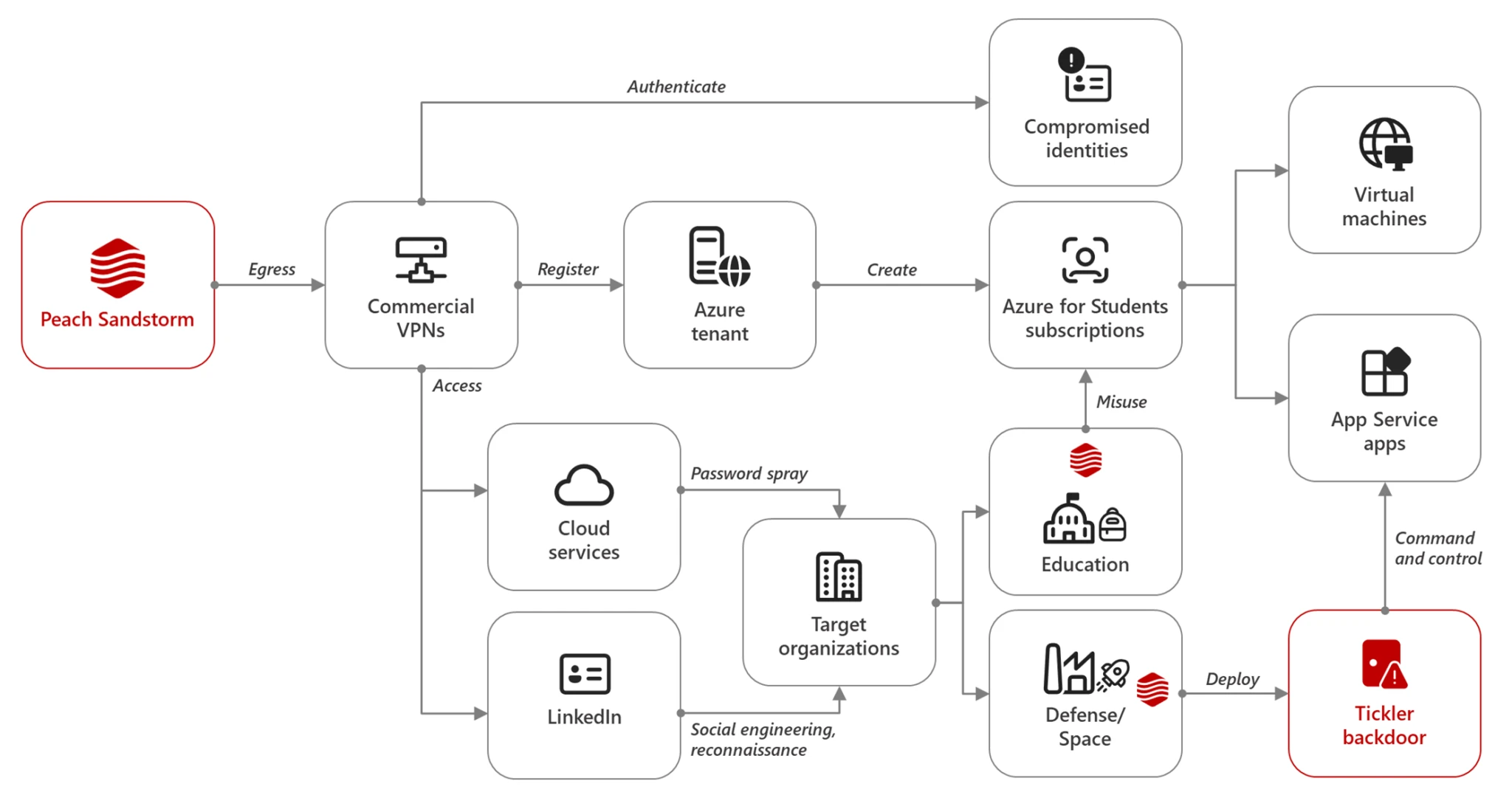

ارائه بدافزار Tickler توسط گروه Peach Sandstorm

این توسعه در حالی انجام میشود که مایکروسافت اعلام کرد که مهاجم ایرانی، Peach Sandstorm (با نام مستعار APT33، Curious Serpens، Elfin، و Refined Kitten) یک Backdoor سفارشی جدید چند مرحلهای به نام Tickler را در حملات علیه اهداف در صنایع ماهوارهای، ارتباطات، تجهیزات، نفت و گاز، و همچنین بخشهای دولتی فدرال و ایالتی در ایالات متحده و امارات متحده عربی، بین ماههای آوریل و جولای ٢٠٢٤، مستقر کرده است.

تیم اطلاعاتی تهدید مایکروسافت گفت: «Peach Sandstorm همچنین به انجام حملات اسپری رمز عبور (Password Spray) علیه بخش آموزشی برای تامین زیرساختها و علیه بخشهای ماهوارهای، دولتی و دفاعی به عنوان اهداف اولیه برای جمعآوری اطلاعات ادامه داده است. همچنین آنها هدف قرار دادن بخشهای آموزش عالی، ماهواره و دفاعی از طریق لینکدین و با مهندسی اجتماعی (Social Engineering) را دستور کار خود داشتهاند».

این تلاشها بر روی پلتفرم شبکههای حرفهای، که حداقل به نوامبر ۲۰۲۱ برمیگردد و تا اواسط سال ۲۰۲۴ ادامه یافتهاند، در قالب پروفایلهای ساختگی که به عنوان دانشجویان، توسعهدهندگان و مدیران جذب استعداد به ظاهر مستقر در ایالات متحده و اروپای غربی هستند، تحقق یافت.

حملات اسپری رمز عبور به عنوان مجرایی برای backdoor سفارشی چند مرحلهای Tickler عمل میکنند که دارای قابلیت دانلود payloadهای اضافی از زیرساخت Microsoft Azure تحت کنترل مهاجم، انجام عملیات فایل و جمعآوری اطلاعات سیستم است.

برخی از این حملات به دلیل استفاده از اسنپشاتهای Active Directory (AD) برای اقدامات مخرب مدیریتی، بلاک پیام سرور (SMB) برای حرکت جانبی، و نرمافزار نظارت و مدیریت از راه دور AnyDesk (RMM) برای دسترسی از راه دور دائمی قابلتوجه هستند.

مایکروسافت گفت: «راحتی و کاربرد ابزاری مانند AnyDesk با این امر تقویت میشود که حملات ممکن است توسط کنترلهای برنامه در محیطهایی که به طور قانونی توسط پرسنل پشتیبانی IT یا مدیران سیستم استفاده میشود، مجاز باشد».

طبق ادعاها، گروه Peach Sandstorm از طرف سپاه پاسداران انقلاب اسلامی (IRGC) در حال انجام فعالیت است. این گروه بیش از یک دهه فعال بوده و حملات جاسوسی را علیه طیف متنوعی از اهداف بخش دولتی و خصوصی در سطح جهان انجام میدهد. نفوذهای اخیری که بخش دفاعی را هدف قرار دادهاند، backdoor دیگری به نام FalseFont را نیز مستقر کردهاند.

استفاده از فریبهای منابع انسانی در عملیات ضد جاسوسی ایران برای استخراج اطلاعات

در آن شواهد و ادعاهایی که از گسترش روزافزون عملیات جمهوری اسلامی در فضای سایبری وجود دارد، شرکت Mandiant متعلق به گوگل گفت که یک تلاش ضد جاسوسی مشکوک به ارتباط با جمهوری اسلامی را کشف کرده که با هدف جمعآوری دادهها درباره ایرانیها و تهدیدات داخلی که ممکن است با دشمنان احتمالی آن، ازجمله اسرائیل، همکاری میکنند، باشد.

اوفیر روزمان، اصلی کوکسال و سارا باک، محققین Mandiant میگویند: «دادههای جمعآوریشده ممکن است برای کشف عملیاتهای اطلاعاتی انسانی (HUMINT) که علیه ایران انجام شده و برای پیگیری و شناسایی ایرانیانی که مشکوک به دست داشتن در این عملیاتها هستند، مورد استفاده قرار گیرد. اینها ممکن است شامل مخالفان ایرانی، فعالان، مدافعان حقوق بشر و فارسیزبانان ساکن در داخل و خارج از ایران باشند».

این شرکت در ادعاهایش گفت که این فعالیت دارای "همپوشانی ضعیفی" با APT42 است و با سوابق سپاه پاسداران انقلاب اسلامی در انجام عملیات نظارتی علیه تهدیدات داخلی و افراد مورد علاقه دولت ایران مطابقت دارد. این کمپین از سال ٢٠٢٢ فعال بوده است.

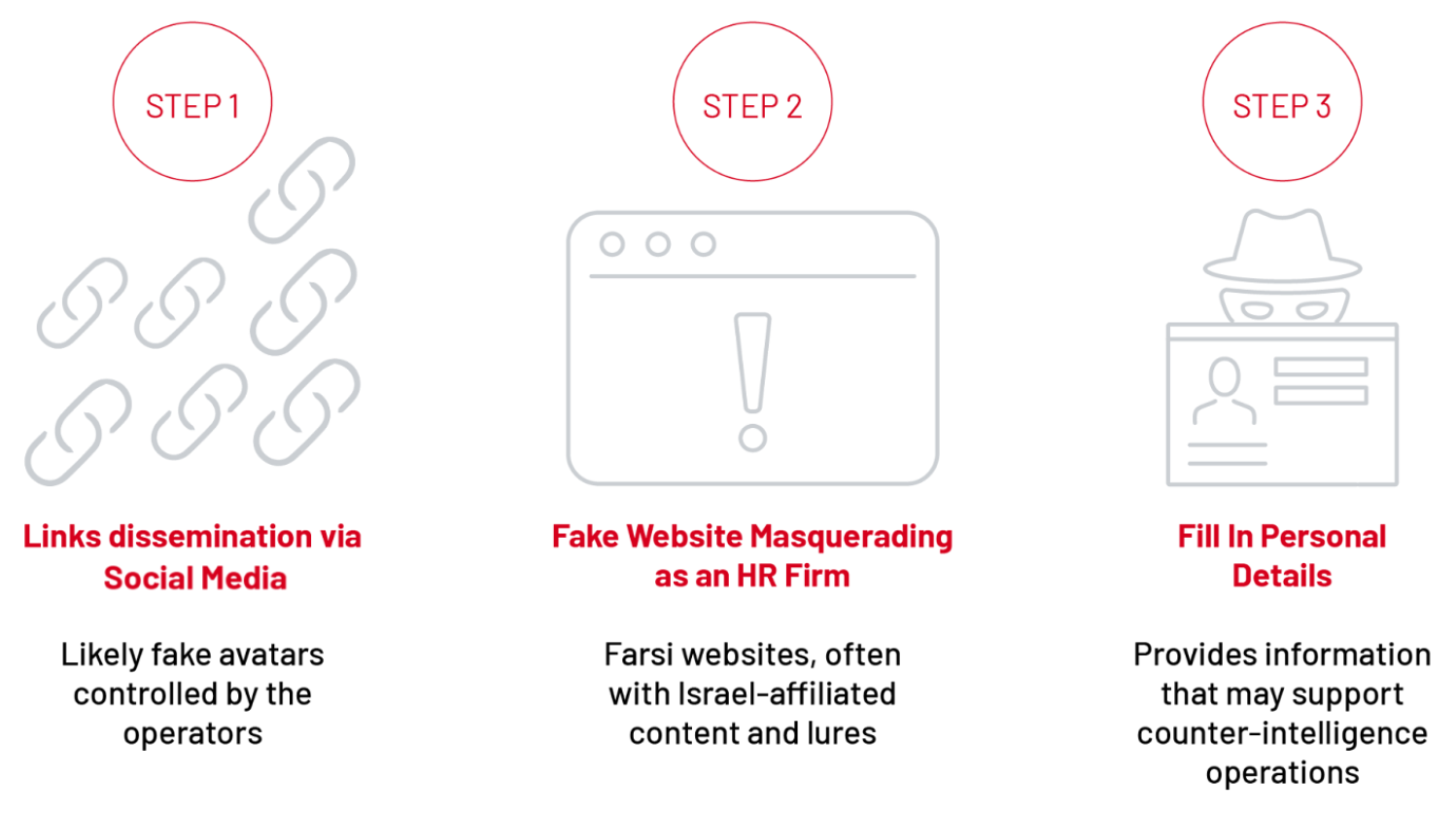

ستون فقرات چرخه حیات حمله، شبکهای با بیش از ٤٠ وبسایت جعلی استخدام است که جعل هویت شرکتهای منابع انسانی اسرائیلی است که سپس از طریق کانالهای رسانههای اجتماعی مانند X و Virasty منتشر میشوند تا قربانیان احتمالی را فریب دهند تا اطلاعات شخصی خود را شامل نام، تاریخ تولد، ایمیل، آدرس منزل، تحصیلات و تجربه حرفهای، به اشتراک بگذارند.

این وبسایتهای فریبنده، که به عنوان Optima HR و Kandovan HR معرفی میشوند، اعلام میکنند که هدف ادعایی آنها «استخدام کارمندان و افسران سازمانهای اطلاعاتی و امنیتی ایران» است و دارای دستههای تلگرامی است که به اسرائیل (IL) اشاره میکند (مانند PhantomIL13 و getDmIL)، تا این تصور را ایجاد کنند که آنها به کشور اسرائیل وابسته هستند.

مجموعه Mandiant گفت که تجزیهوتحلیل بیشتر وبسایتهای Optima HR منجر به کشف یک مجموعه قبلی از وبسایتهای استخدام جعلی شد که فارسیزبانان و عربیزبانان وابسته به سوریه و لبنان (حزبالله) را تحت یک شرکت منابع انسانی متفاوت به نام VIP Human Solutions بین سالهای ٢٠١٨ تا ٢٠٢٢ هدف قرار دادهاند.

ماندیانت افزود: «این کمپین با فعالیت در چندین پلتفرم رسانههای اجتماعی برای انتشار شبکه وبسایتهای جعلی منابع انسانی در تلاش برای افشای افراد فارسیزبانیست که ممکن است با آژانسهای اطلاعاتی و امنیتی کار کنند و بنابراین چون به عنوان تهدیدی برای جمهوری اسلامی ایران تلقی میشوند، شبکه گستردهای را ایجاد میکند».

برچسب ها: VIP Human Solutions, getDmIL, PhantomIL13, Kandovan HR, Optima HR, Tickler, Moonstone Sleet, Pay2Key, xplfinder, Br0k3r, NoEscape, RansomHouse, دانش نوین سهند, UNC757, Parisite, Rubidium, Fox Kitten, پایونیر کیتن, Lemon Sandstorm, Pioneer Kitten, HUMINT, Curious Serpens, Refined Kitten, Elfin, اسپری رمز عبور, Password Spray, Peach Sandstorm, ALPHV, Iranian Cyber Group, BlackCat, APT42, Ligolo, IRGC, سپاه پاسداران انقلاب اسلامی, Microsoft Azure, ChamelGang, باجافزار, Iran, AnyDesk, cybersecurity, Social Engineering, مهندسی اجتماعی, ایران, israel, phishing, malware, ransomware , اسرائیل, APT33, جاسوسی سایبری, backdoor, امنیت سایبری, جنگ سایبری, تلگرام, Cyber Attacks, حمله سایبری, news