فروش نسخه جعلی جاسوسافزار Pegasus در تلگرام و دارکوب

اخبار داغ فناوری اطلاعات و امنیت شبکه

مجموعه CloudSEK هشدار داده است که هکرها در حال فروش کد منبع جعلی نرمافزار جاسوسی Pegasus هستند.

آخرین گزارش تحقیقاتی CloudSEK که پلتفرم هوش مصنوعی متنیست، روند نگران کننده سواستفاده گسترده از نام نرمافزار جاسوسی Pegasus گروه NSO را نشان میدهد که توسط عوامل تهدید در دارکوب در راستای منافع مالی مورد استفاده قرار میگیرد. طبق بررسیها، تقریبا تمام نمونههای شناسایی شده تقلبی هستند.

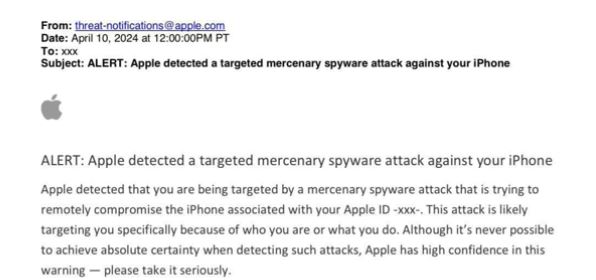

این موضوع با گزارش اخیر Hackread در مورد هشدار اپل درباره حملات "جاسوس افزارهای مزدور" در ١٠ آوریل ٢٠٢٤ مطابقت دارد. این غول فناوری نشان داد که چگونه چنین حملاتی بر کاربران آیفون در ٩٢ کشور تاثیر میگذارد و تاکید میکند که مهاجمان دولتی یا شرکتهای خصوصی میتوانند نرمافزارهای جاسوسی مانند Pegasus را ایجاد کنند.

نرمافزار جاسوسی پگاسوس چیست؟

جاسوسافزار Pegasus یک جاسوسافزار قدرتمند و تهاجمی است که با حملات جدی به روزنامهنگاران، فعالان و حتی مقامات دولتی مرتبط است. این بدافزار میتواند دادهها را بدزدد، مکانها را ردیابی کند و حتی میکروفونهای تلفن را برای استراق سمع فعال کند.

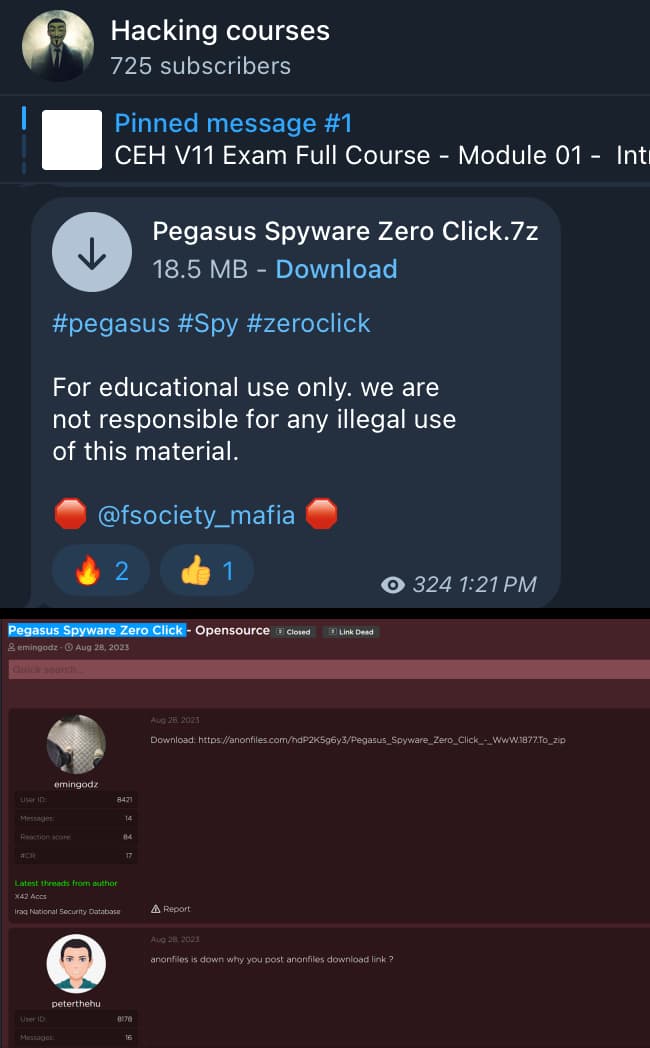

پس از مشاوره اپل، محققان CloudSEK شروع به تجزیهوتحلیل منابع دارکوب و دیپوب برای حوادث مربوط به نام گروه NSO و نرمافزارهای جاسوسی Pegasus کردند. آنها ٢۵ هزار پست تلگرام، بیش از ١۵٠ فروشنده بالقوه Pegasus، ١۵ نمونه و بیش از ٣٠ نشانگر از HUMINT و سیستم عاملهای زیرزمینی را تجزیهوتحلیل کردند.

تجزیه و تحلیل آنها نشان داد که مهاجمان تهدید کد منبع، ابزار و اسکریپتهای تقلبی Pegasus را به قیمت صدها هزار دلار ارائه میکردند. اکثر پستها اغلب از یک الگوی استاندارد پیروی میکردند که در آن خدمات غیرقانونی بهعنوان Pegasus و سایر ابزارهای NSO برای کسب درآمد ارائه میشد.

آنوج شارما، نویسنده گزارش توضیح داد: "مهاجمان ابزارها و سناریوهای خود را ساخته و پرداخته کرده و آنها را تحت نام پگاسوس توزیع کردند تا از بدنامی آن برای منافع مالی استفاده کنند".

بهعنوان مثال، Deanon ClubV7 که یک گروه TG است، دسترسی قانونی به Pegasus را بهدست آورده و دسترسی دائمی را به مبلغ ١/۵ میلیون دلار ارائه نموده است. در عرض دو روز، آنها چهار دسترسی را فروختند که ٦، ٠٠٠، ٠٠٠ دلار برای آنها به ارمغان آورده است.

بیشترین نمونههای منتشر شده Pegasus HVNC (محاسبات شبکه مجازی پنهان) با شش نمونه منحصربهفرد در دیپوب بین ماه می٢٠٢٢ و ژانویه ٢٠٢٤ ارسال شده و به قیمت "صدها هزار دلار" به مخاطبانش ارائهشده است.

محققان همچنین خاطرنشان کردند که مهاجمان بدافزار را برای به خطر انداختن دستگاههای کاربران منتشر میکنند و از نام Pegasus برای ترغیب آنها برای دانلود برنامههای مخرب استفاده میکنند. سواستفاده از پلتفرمهای اشتراکگذاری کد وب سطحی نیز مشاهده شده است؛ که در آن مهاجمان کد منبع جعلی و تصادفی تولید شده را بهعنوان جاسوسافزار Pegasus پخش میکردند.

فریب اسامی را نخورید

این حادثه نشان میدهد که چگونه کلاهبرداران میتوانند از کد منبع Pegasus بهعنوان طرحی برای توزیع بدافزارهای سفارشیسازی شده استفاده کنند. اگر با پیشنهاد مشکوکی مواجه شدید، به ایمیلها یا پیامها پاسخ ندهید یا روی لینکهای ارائهشده کلیک نکنید و حادثه را به پلتفرمی که در آن رخ داده یا یک سازمان امنیت سایبری مورد اعتماد خود گزارش دهید.

برچسب ها: Deanon ClubV7, HUMINT, Deepweb, دیپوب, پگاسوس, Pegasus NSO, Apple iOS, HVNC, Spyware, Pegasus, جاسوسافزار, دارکوب, DarkWeb, Hacker, iOS, cybersecurity, Apple, اپل, israel, malware, اسرائیل, جاسوسی سایبری, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news