سواستفاده هکرهای ایرانی MuddyWater از ابزار قانونی RMM برای استقرار بدافزار

اخبار داغ فناوری اطلاعات و امنیت شبکه

طبق مشاهدات و ادعاها، مهاجمان ملی-دولتی ایرانی MuddyWater از ابزار نظارت و مدیریت از راه دور قانونی (RMM) یا Remote Monitoring and Management به نام Atera Agent برای اجرای یک کمپین پیچیده ارسال بدافزار استفاده میکند.

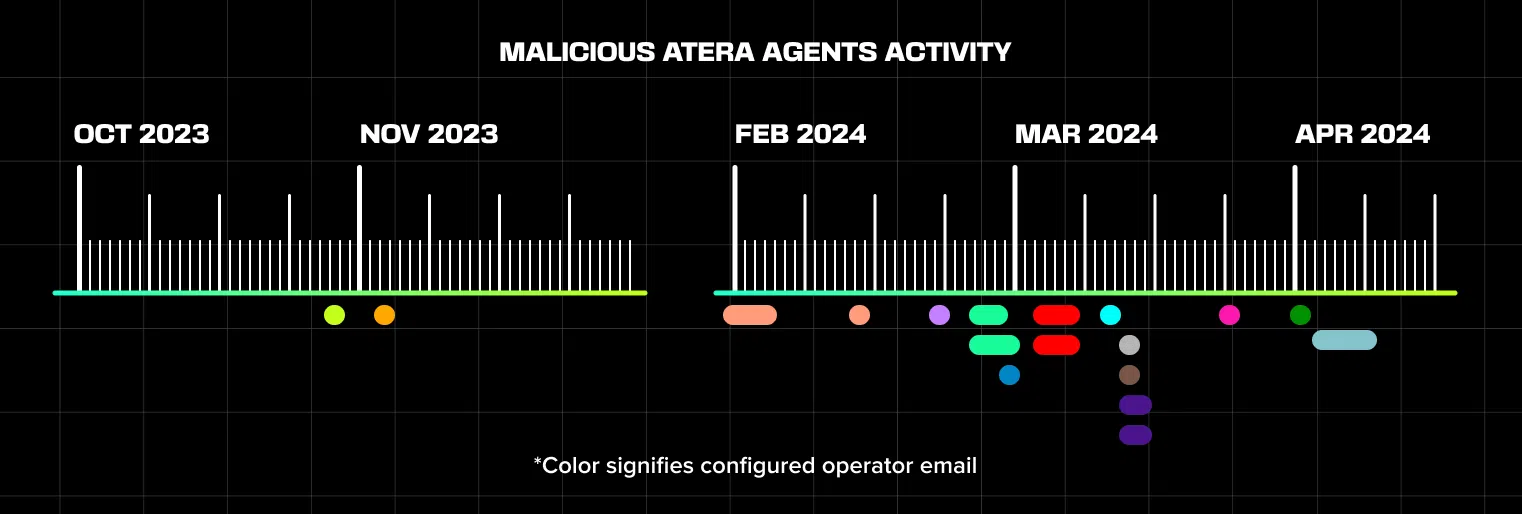

به گزارش Harfang Lab، این روند نگران کننده از ابتدای سال ٢٠٢٤ با افزایش قابل توجه فعالیتها از اکتبر ٢٠٢٣ که همزمان با حملات حماس در همان بازه زمانیست، مورد بررسی قرار گرفته است.

گروه MuddyWater که به دلیل فعالیتهای سایبری تحت حمایت دولت شناخته میشود، سابقه استفاده از نرمافزار RMM قانونی را برای استقرار payloadهای اولیه در حملات سایبری خود دارد. این تاکتیک حداقل از سال ٢٠٢١ بخشی از شیوه عمل آنها بوده است.

طبق گزارش و ادعاهای Harfang Lab، استفاده استراتژیک این گروه از ابزارهای RMM به آن اجازه میدهد تا خود را پنهان نگاه داشته و امکان شناسایی فعالیتهای مخرب خود را پیچیدهتر کنند، زیرا در این استراتژی، با ترافیک عادی شبکه ترکیب میشوند.

هکرهای MuddyWater

گروه MuddyWater که با نامهای SeedWorm یا TEMP. Zagros نیز شناخته میشود، از سال ۲۰۱۷ فعال بوده و بهخاطر کمپینهای جاسوسیاش که عمدتا نهادها و سازمانهای مستقر در خاورمیانه را هدف قرار میدهند، شناخته شده است.

بااینحال، فعالیتهای آنها در سطح جهانی گسترش یافته است و بخشهای مختلفی ازجمله مخابرات، دولت و صنایع نفتکشورهای مختلف را تحت تاثیر قرار دادهاند.

این گزارش ادعا میکند که تکنیکهای پیچیده و حمایت دولتی این گروه، آنها را به یک تهدید بزرگ در حوزه سایبری تبدیل نموده است.

ابزار RMM

ابزار RMM با نام Atera Agent، برای کمک به متخصصان فناوری اطلاعات در مدیریت شبکهها و ارائه پشتیبانی از راه دور طراحی شده است.

درحالیکه چنین ابزارهایی برای عملیات قانونی فناوری اطلاعات ارزشمند هستند، آنها همچنین تبدیل به یک مسیر و ساختار جذاب برای مهاجمان سایبری شدهاند.

بهرهبرداری MuddyWater از Atera Agent نشان میدهد که چگونه عوامل تهدید میتوانند نرمافزارهای قابل اعتماد را برای دسترسی غیرمجاز به سیستمها و شبکهها تغییر دهند.

کمپین MuddyWater از Atera Agent برای ارسال بدافزار به سیستمهای در معرض خطر استفاده میکند. با سواستفاده از اعتماد به ابزارهای RMM، این گروه میتواند بدون ایجاد شک و شبهای برای مقطعی کوتاه، payloadهای مخرب را مستقر کند.

این امر، رویکرد نفوذ اولیه را تسهیل میکند و به ایجاد پایداری در شبکههای هدف کمک میکند و امکان دسترسی طولانیمدت و استخراج دادهها را فراهم مینماید.

ابزار Agent Atera

در کمپینهای اخیر، Agent Atera به ابزاری برای گروه MuddyWater تبدیل شده است.

ماهیت قانونی این نرمافزار به عوامل تهدید اجازه میدهد تا عملیات خود را تحت پوشش فعالیتهای اداری معمول انجام داده و پیش ببرند.

این مسئله، پیامدهای مهمی برای دفاع از امنیت سایبری دارد، زیرا تمایز بین استفاده مشروع و مخرب از چنین ابزارهایی به طور فزایندهای چالشبرانگیز میشود.

جدول زمانی این کمپین به اکتبر ٢٠٢٣ و زمانی که فعالیتهای مخرب در پی جنگ حماس و اسرائیل افزایش یافت، باز میگردد. این شرایط حاکم، یک همسویی استراتژیک احتمالی یا بهرهبرداری فرصتطلبانه از محیط دیجیتال پر هرج و مرج پس از حمله را نشان میدهد.

جدول زمانی فعالیتها، منعکس کننده تاکتیکهای در حال تکامل MuddyWater است که روشهای خود را برای بهرهبرداری از جدیدترین آسیبپذیریهای نرمافزاری و نقاط کور عملیاتی تطبیق داده و اصلاح میکند.

افشای جدیدترین کمپین MuddyWater بر نیاز به هوشیاری بیشتر و اقدامات امنیتی سایبری قوی تاکید ویژهای دارد.

سازمانها باید از سواستفاده احتمالی از ابزارهای قانونی در محیط خود آگاه باشند و راهبردهایی را برای شناسایی و کاهش چنین تهدیداتی اجرا کنند. همانطور که عاملان تهدید تکامل مییابند، دفاع نهادهایی که آنها را هدف قرار میدهند و مخاطبین این حملات نیز باید تکامل یابد.

برچسب ها: Tool, Cyber Attack, Iranian Hacker Group, Hamas, حماس, Atera Agent, Remote Monitoring and Management, RMM, ابزار, Seedworm, MuddyWater, Payload, Iran, cybersecurity, ایران, malware, خاورمیانه, جاسوسی سایبری, هکر, بدافزار, امنیت سایبری, جنگ سایبری, حمله سایبری, news