دستگاههای NAS کمپانی Zyxel در برابر حملات تزریق فرمان آسیبپذیر هستند

اخبار داغ فناوری اطلاعات و امنیت شبکه

شرکت Zyxel برای رفع آسیبپذیری تزریق فرمان شناسایی شده در دو محصول استوریج متصل به شبکه (Network Attached Storage) با نامهای NAS326 و NAS542، هاتفیکسهایی را منتشر کرده است.

این دستگاهها که به پشتیبانی نهایی آسیبپذیری رسیدهاند، در معرض حملاتی هستند که میتوانند اجرای غیرمجاز دستورات را امکانپذیر کنند. اکیدا به کاربران توصیه میشود که برای افزایش امنیت خود، هاتفیکسها را فورا اعمال کنند.

آسیبپذیری CVE-2024-6342

با شناسایی CVE-2024-6342، مشخص شد که این آسیبپذیری در برنامه export-cgi دستگاههای Zyxel مدل NAS326 و NAS542 وجود دارد.

این آسیبپذیری به یک مهاجم تایید نشده اجازه میدهد تا دستورات سیستم عامل خاصی را با ارسال یک درخواست HTTP POST ساخته شده خاص، اجرا نماید.

این نوع آسیبپذیری تزریق فرمان، خطرات قابلتوجهی را به همراه دارد، زیرا به طور بالقوه میتواند به مهاجمان اجازه دهد تا کنترل دستگاههای آسیبدیده را به دست آورند.

با وجود اینکه مدلهای NAS326 و NAS542 به پایان پشتیبانی آسیبپذیری خود رسیدهاند، Zyxel به دلیل ماهیت حیاتی CVE-2024-6342، رفعهای فوری ارائه کرده است.

کاربران با پشتیبانی گسترده میتوانند به این رفعهای فوری دسترسی داشته باشند و از دستگاههای خود در برابر سواستفادههای احتمالی محافظت کنند.

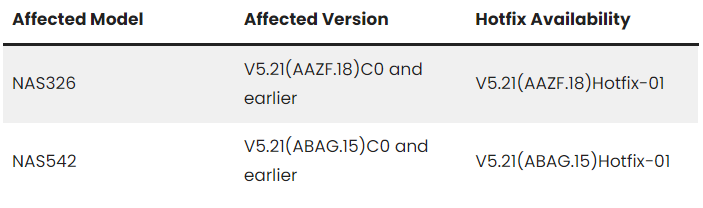

نسخههای آسیبپذیر و دریافت کننده هاتفیکس

انتشار این رفع نقایص فوری بر ماهیت حیاتی آسیبپذیری و تعهد Zyxel به امنیت مشتری، حتی برای محصولاتی که از دوره پشتیبانی رسمی خود فراتر رفتهاند، تاکید میکند.

از کاربران خواسته میشود که فورا رفع نقایص فوری را برای کاهش خطرات احتمالی اعمال کنند و اطمینان حاصل کنند که دستگاههایشان در برابر دسترسی غیرمجاز و اجرای فرمان ایمن میمانند.

برچسب ها: CVE-2024-6342, Hotfix, Zyxel NAS, NAS542, NAS326, تزریق فرمان, استوریج متصل به شبکه, HTTP POST, Zyxel, NAS, Patch, cybersecurity, Command Injection, جاسوسی سایبری, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news