حمله گروه سایبری ایرانی TA453 به رهبر یهودیان با بدافزار جدید AnvilEcho

اخبار داغ فناوری اطلاعات و امنیت شبکه

طبق مشاهدات و ادعاها، عوامل تهدید تحت حمایت دولت جمهوری اسلامی ایران در حال سازماندهی کمپینهای فیشینگ هدفمند (Spear Phishing) با هدف قرار دادن یک شخصیت برجسته یهودی از اواخر جولای ٢٠٢٤ در راستای ارائه بدافزار ابزار جمعآوری اطلاعات جدید به نام AnvilEcho هستند.

شرکت امنیتی Proofpoint که این گروه و فعالیت را تحت نام TA453 ردیابی میکند که با فعالیتهای ردیابی شده که با نامگذاری جامعه امنیت سایبری گستردهتری تحت نامهای APT42 (توسط Mandiant)، Charming Kitten (توسط CrowdStrike)، Damselfly (توسط Symantec)، Mint Sandstorm (توسط مایکروسافت) و Yellow Garuda (توسط PwC) همپوشانی دارد.

جاشوا میلر، گئورگی ملادینوف، اندرو نورترن و گرگ لزنویچ، محققین امنیتی، میگویند: «این گروه در تعامل اولیه تلاش کرد تا هدف را فریب دهد تا با یک ایمیل ظاهرا بیخطر درگیر شود تا مکالمه و اعتماد اولیه را ایجاد کند و سپس روی لینک مخرب بعدی کلیک کند».

آنها افزودند: «در زنجیره حمله تلاش شد تا یک ابزار بدافزار جدید به نام BlackSmith ارائه شود که یک تروجان PowerShell با نام AnvilEcho را ارائه کرد».

بنابر ادعاهای پروفپرینت گفته میشود که گروه TA453 وابسته به سپاه پاسداران انقلاب اسلامی است و کمپینهای فیشینگ هدفمند را که برای حمایت از اولویتهای سیاسی و نظامی جمهوری اسلامی طراحی شدهاند، انجام میدهد. دادههایی که هفته گذشته توسط Mandiant متعلق به گوگل به اشتراک گذاشته شد نشان میدهد که ایالات متحده و اسرائیل تقریبا ٦٠ درصد از هدفگیری جغرافیایی شناخته شده APT42 را به خود اختصاص دادهاند و پس از آن ایران و بریتانیا قرار دارند.

تلاشها در جهت مهندسی اجتماعی (Social Engineering) هم مداوم و هم متقاعدکننده هستند و در قالب نهادهای قانونی و روزنامهنگاران ظاهر میشوند تا گفتگو با قربانیان احتمالی را آغاز کنند و در طول زمان رابطه برقرار کنند، و آنها را در دامهای فیشینگ، از طریق اسناد آلوده به بدافزار یا صفحات جمعآوری اعتبار جعلی گرفتار کنند.

گوگل نیز در ادعاهایی گفت: «APT42 هدف خود را با یک فریب مهندسی اجتماعی درگیر میکند تا یک جلسه ویدیویی راهاندازی کند و سپس به صفحه لندینگ لینک میشود که در آن از هدف خواسته میشود تا لاگین کند و مستقیما به صفحه فیشینگ وارد میشود».

گوگل افزود: «یکی دیگر از الگوهای کمپین APT42 ارسال پیوستهای PDF قانونی به عنوان بخشی از یک فریب مهندسی اجتماعی برای ایجاد اعتماد و تشویق هدف به تعامل در پلتفرمهای دیگر مانند سیگنال، تلگرام یا واتس اپ است».

آخرین مجموعه حملات، که به ادعای Proofpoint از ٢٢ ژوئیه ٢٠٢٤ شروع شد، شامل این بود که عامل تهدید با چندین آدرس ایمیل با یک شخصیت یهودی ناشناس تماس گرفت و با جعل هویت مدیر تحقیقات موسسه مطالعات جنگ (ISW)، از آنها دعوت کرد تا مهمان یک پادکست باشند.

در پاسخ به پیامی از طرف هدف، TA453 یک URL DocSend محافظت شده با رمز عبور ارسال کرده است که به نوبه خود منجر به انتقال یک فایل متنی حاوی URL برای دسترسی به پادکست به ظاهر قانونی میزبانی شده توسط ISW میشود. پیامهای ساختگی از دامنه understandingthewar[.]org که تلاشی واضح برای تقلید از وبسایت اصلی ISW ("understandingwar[.]org") بوده، ارسال شده است.

پروفپوینت گفت: «احتمالا TA453 سعی میکرد هدف را با کلیک کردن روی لینک و وارد کردن رمز عبور عادیسازی کند تا هدف هنگام ارسال بدافزار، همین کار را انجام دهد».

در پیامهای بعدی، عامل تهدید در حال پاسخگویی با یک URL Google Drive میزبان آرشیو ZIP ("Podcast Plan-2024.zip") بود که به نوبه خود حاوی یک فایل میانبر ویندوز (LNK) بود که عامل ارائه مجموعه ابزار BlackSmith بود.

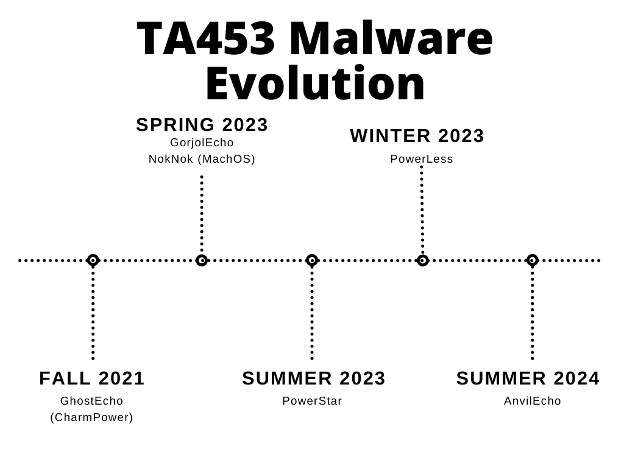

بدافزار AnvilEcho، که توسط BlackSmith ارائه میشود، به عنوان جانشین احتمالی ایمپلنتهای PowerShell شناخته شده با عناوین CharmPower، GorjolEcho، POWERSTAR و PowerLess توصیف شده است. BlackSmith همچنین برای نمایش یک سند فریب به عنوان مکانیزمی در راستای حواسپرتی مخاطب طراحی شده است. لازم به ذکر است که نام "BlackSmith" همچنین با یک کامپوننت سرقت کننده مرورگر است که در اوایل امسال توسط Volexity در ارتباط با کمپینی که BASICSTAR را در حملاتی با هدفگیری افراد برجستهای که در امور خاورمیانه کار میکنند، توزیع میکرد، همپوشانی دارد.

لازم به ذکر است که نام "BlackSmith" همچنین با یک کامپوننت سرقت کننده مرورگر است که در اوایل امسال توسط Volexity در ارتباط با کمپینی که BASICSTAR را در حملاتی با هدفگیری افراد برجستهای که در امور خاورمیانه کار میکنند، توزیع میکرد، همپوشانی دارد.

پروفپرینت گفت: «AnvilEcho یک تروجان PowerShell است که دارای عملکردهای گستردهای است. قابلیتهای AnvilEcho نشاندهنده تمرکز واضح بر جمعآوری اطلاعات و نفوذ است».

برخی از عملکردهای مهم آن شامل انجام شناسایی سیستم، گرفتن اسکرین شات، دانلود فایلهای راه دور و آپلود دادههای حساس از طریق FTP و Dropbox است.

جاشوا میلر، محقق پروف پوینت، در ادعاهای خود گفت: «کمپینهای فیشینگ TA453 به طور مداوم اولویتهای اطلاعاتی سپاه پاسداران انقلاب اسلامی را منعکس کرده است».

وی افزود: «این استقرار بدافزار در تلاش برای هدف قرار دادن یک شخصیت برجسته یهودی احتمالا از تلاشهای سایبری مداوم جمهوری اسلامی علیه منافع اسرائیل حمایت میکند. TA453 به طور جدی به عنوان یک تهدید دائمی علیه سیاستمداران، مدافعان حقوق بشر، مخالفان و دانشگاهیان رشد کرده است».

این یافتهها و ادعاها چند روز پس از افشای یک بدافزار جدید مبتنی بر Go به نام Cyclops توسط HarfangLab به دست آمد که احتمالا به عنوان دنبالهای از یک Backdoor دیگر Charming Kitten با نام رمز BellaCiao ساخته شده است، که نشان میدهد مهاجمان به طور فعال در حال بازسازی تسلیحات سایبری خود در پاسخ به افشای عمومی آن هستند. زمان عرضه نمونههای اولیه این بدافزار به دسامبر ٢٠٢٣ باز میگردد.

این شرکت امنیت سایبری فرانسوی گفت: «هدف آن تونل معکوس (Reverse Tunneling) یک REST API به سرور Command-and-Control (C2) خود در راستای کنترل دستگاههای هدف است. این امر به اپراتورها اجازه میدهد تا دستورات دلخواه را اجرا کنند، سیستم فایل هدف را دستکاری کنند و از دستگاه آلوده برای نفوذ به شبکه استفاده کنند».

اعتقاد بر این است که عوامل تهدید از Cyclops برای شناسایی یک سازمان غیرانتفاعی که از نوآوری و کارآفرینی در لبنان حمایت میکند و همچنین یک شرکت مخابراتی در افغانستان استفاده کردند. مسیر دقیق ورود مورد استفاده برای حملات در حال حاضر ناشناخته است.

مجموعه HarfangLab گفت: «انتخاب زبان Go برای بدافزار Cyclops چند پیامد دارد. اول اینکه، محبوبیت این زبان در میان توسعهدهندگان بدافزار را تایید میکند. ثانیا، تعداد کمشناسایی اولیه برای این نمونه نشان میدهد که برنامههای مبتنی Go همچنان ممکن است چالشی برای راهحلهای امنیتی باشد. و درنهایت، این امکان وجود دارد که انواع macOS و Linux بدافزار Cyclops نیز از همان پایگاه کد ایجاد شده باشند و ما هنوز آنها را پیدا نکرده باشیم».

برچسب ها: Cyclops, تونل معکوس, ISW, Damselfly, AnvilEcho, فیشینگ هدفمند, GorjolEcho, POWERSTAR, BellaCiao, PowerLess Backdoor, PowerLess, Mint Sandstorm, APT42, TA453, CharmPower, Blacksmith, IRGC, Iran, Trojan, Linux, PowerShell, macOS, cybersecurity, Social Engineering, Hack, مهندسی اجتماعی, آسیبپذیری, phishing, malware, تروجان, Charming Kitten, جاسوسی سایبری, هک, backdoor, فیشینگ, بدافزار, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news