بدافزار TgRat با تلگرام به سرورهای لینوکس حمله میکند

اخبار داغ فناوری اطلاعات و امنیت شبکه

بدافزار TgRat، یک تروجان با کنترل از طریق تلگرام است که در حال حمله به سرورهای لینوکس و در تلاش برای سرقت اطلاعات از یک سیستم در معرض خطر میباشد که به تازگی کشف شد است. تروجان TgRat در سال ٢٠٢٢، برای اولینبار شناسایی شد.

اگرچه نسخه اصلی تروجان کوچک بوده و برای ویندوز طراحی شده بود، اما آخرین نسخه از برنامه پیامرسانی پرکاربرد تلگرام برای هدف قرار دادن سرورهای لینوکس استفاده میکند.

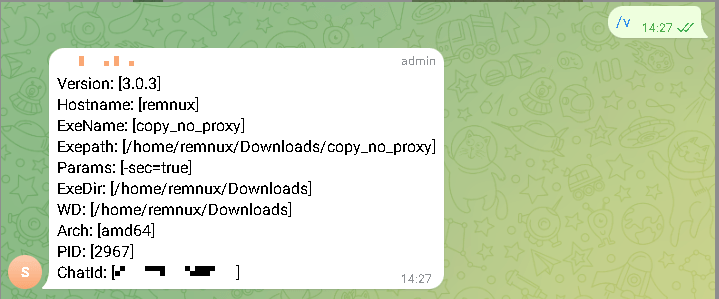

تروجان از طریق یک گروه خصوصی تلگرام که ربات به آن متصل است کنترل میشود. با استفاده از پیامرسان، مهاجمان میتوانند دستوراتی را به تروجان صادر کنند.

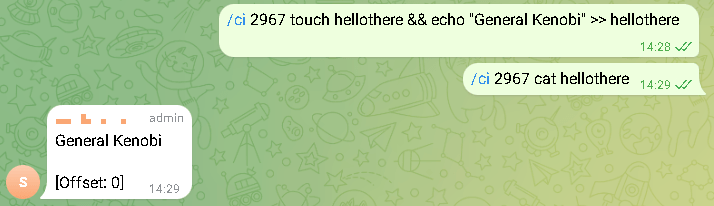

این بدافزار میتواند فایلها را از یک سیستم در معرض خطر دانلود کند، اسکرین شات بگیرد، فرمان را از راه دور اجرا کند یا فایل را به عنوان پیوست آپلود کند.

چگونه تروجان کنترل شده توسط تلگرام دادهها را سرقت میکند؟

با توجه به محبوبیت اپلیکیشن تلگرام و ترافیک منظم به سرورهای آن، استفاده از آن برای عوامل تهدید به عنوان یک مسیر جهت توزیع بدافزار و سرقت دادههای حساس، غیرعادی نیست.

این مسئله به این دلیل است که پنهان کردن بدافزار در یک شبکه در معرض خطر ساده است. تروجان برای هدف قرار دادن کامپیوترهای خاص ساخته شده است. بدافزار هنگام راه اندازی، هش نام رایانه را با یک استرینگ تعبیه شده تایید و شناسایی میکند.

اگر مقادیر مطابقت نداشته باشند، TgRat فرآیند را خاتمه میدهد. در غیر این صورت، یک اتصال شبکه برقرار میکند و از یک رویکرد خاص برای برقراری ارتباط با سرور کنترل خود، که یک ربات تلگرام است، استفاده میکند.

مهاجمان میتوانند با استفاده از پیامرسان دستوراتی به تروجان بدهند. میتواند دادهها را به صورت پیوست آپلود کند، اسکرین شات بگیرد، دستورات را از راه دور اجرا کند و فایلها را از یک سیستم هک شده دانلود نمایند.

مهاجمان برخلاف همتایان ویندوزی خود، دستوراتی را برای چندین ربات صادر میکنند. محققان بیان کردند که این تروجان از مفسر bash برای اجرای دستورات استفاده میکند و با استفاده از RSA رمزگذاری شده است و امکان اجرای کل اسکریپتها را در یک پیام واحد فراهم میکند.

از آنجایی که هر نمونه تروجان یک شناسه مجزا داشت، مهاجمان میتوانستند با ارسال دستوراتی به هر یک از رباتها، به چندین ربات دستور دهند تا به یک چتروم بپیوندند.

اگر چه روش تعامل تروجان و سرور کنترل غیرمعمول است، حمله را میتوان با بررسی دقیق ترافیک شبکه شناسایی کرد.

درحالیکه تبادل داده با سرورهای تلگرام ممکن است برای رایانههای کاربر عادی باشد، اما برای سرورهای شبکه محلی مرسوم نیست.

شناسایی آلودگی برای قربانیان چالشبرانگیز است زیرا این مکانیسم کنترل ویژه به مهاجمان اجازه میدهد تا دستورات را بیصدا به سیستم در معرض خطر ارسال کنند. بنابراین، توصیه میشود برای جلوگیری از هرگونه آلودگی، نرمافزار آنتی ویروس را روی هر نود شبکه محلی نصب و مستقر کنید.

برچسب ها: TgRat, Telegram Bot, Trojan, Linux, لینوکس, Bot, Remote Access Trojan, RSA, cybersecurity, Bash, RAT, malware, تروجان, ربات, Telegram, جاسوسی سایبری, بدافزار, امنیت سایبری, جنگ سایبری, تلگرام, Cyber Attacks, حمله سایبری, news