حمله DDOS رکوردشکن 3.8 ترابیت در ثانیه به Cloudflare

اخبار داغ فناوری اطلاعات و امنیت شبکه

شرکت ارائهدهنده زیرساخت اینترنت Cloudflare از یک حمله DDoS عظیم 3.8 ترابیت بر ثانیه جلوگیری نموده و رکورد قبلی را پشت سر گذاشته است. در ادامه، چگونگی اقدامات امنیتی پیشرفته Cloudflare در راستای محافظت بیسابقه از کاربران خود در برابر این تهدید سایبری بررسی شده است.

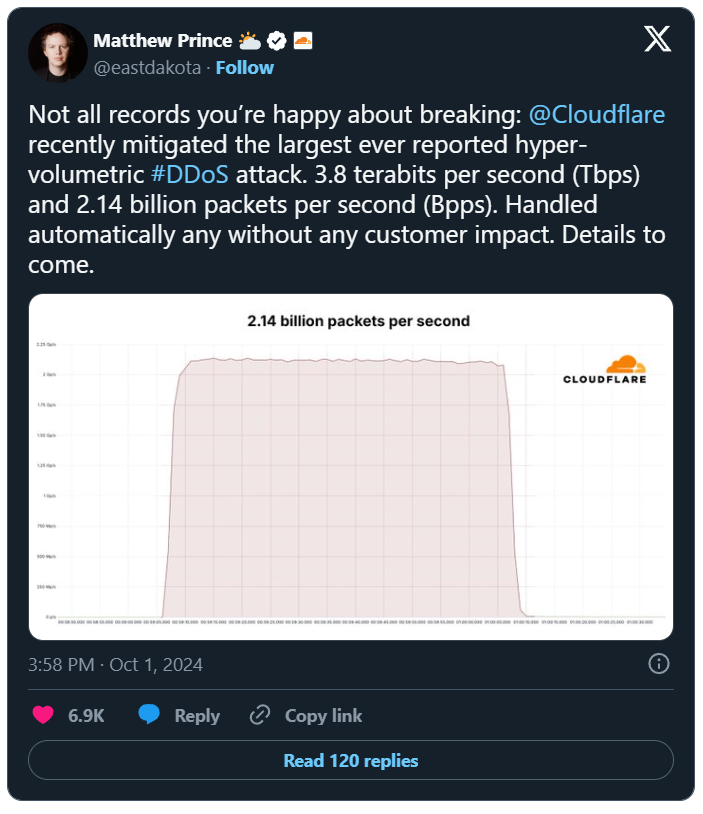

مدیرعامل شرکت، متیو پرنس، تایید کرد که ارائهدهنده زیرساخت اینترنت Cloudflare با موفقیت یک حمله Distributed Denial-of-Service (DDoS) را که به سرعت خیره کننده 3.8 ترابیت در ثانیه (Tbps) و 2.14 میلیارد پکت در ثانیه (PPS) رسیده بود، دفع کرد. این حمله بیسابقه از رکورد قبلی حمله DDoS با سرعت 3.74 ترابیت بر ثانیه با نرخ پکت ٣٤٠ میلیون PPS که مایکروسافت در نوامبر ٢٠٢١ با آن مواجه شد، فراتر رفت.

این حمله بخشی از یک کمپین هک یک ماهه بود که در اوایل سپتامبر ٢٠٢٤ آغاز شد. این حملات، که برای غلبه بر یک وبسایت یا برنامه با ترافیک اینترنتی طراحی شده بودند، با هدف تحمیل آفلاین شدن مشتریان Cloudflare انجام شده بود. بیش از ١٠٠ حمله DDoS حجمی در این دوره راه اندازی شد که بسیاری از آنها بیش از ٣ ترابیت بر ثانیه بودند و عمدتا از ویتنام، روسیه، برزیل، اسپانیا و ایالات متحده سرچشمه میگرفتند.

هکرها از یک بات نت متشکل از دستگاههای اینترنتی ربوده شده ازجمله روترهای ایسوس و میکروتیک، دستگاههای DVR و سرورهای وب استفاده کردند.

محققان Cloudflare خاطرنشان کردند: «به نظر میرسد حملات با نرخ بیت بالا از تعداد زیادی روتر خانگی آسیبدیده ASUS سرچشمه میگیرند که احتمالا با استفاده از یک آسیبپذیری CVE 9.8 (بحرانی) که اخیرا توسط Censys کشف شده است، مورد سواستفاده قرار میگیرند».

این بات نت از پروتکل User Datagram (UDP) برای تولید حجم عظیمی از ترافیک استفاده کرد که اهداف کلودفلر را تحت تاثیر قرار داد. این حملات عمدتا بر روی L3/4 DDoS حجمی متمرکز بودند که هدف آن تخلیه پهنای باند و منابع هدف است. هدف، مشتری یک ارائهدهنده میزبانی ناشناس بوده است.

درحالیکه حملات بسیار شدید بودند، Cloudflare توانست بدون ایجاد اختلال قابلتوجهی برای مشتریان خود، آنها را کنترل کند. شبکه جهانی Cloudflare از سرورهای منفرد و سیستمهای پیشرفته تجزیهوتحلیل ترافیک در کاهش این حمله رکوردشکن، بسیار موثر بود. توانایی این شرکت برای توزیع ترافیک ورودی و فیلتر کردن جریان دادههای مخرب، این شرکت را قادر میسازد تا به طور موثر از مشتریان خود دفاع کند.

کمپین DDoS صنایع مختلفی ازجمله مالی، اینترنت و مخابرات را هدف قرار داده است. شبکه قوی و سیستمهای دفاعی این شرکت تضمین کرده است که اکثر مشتریان کمترین خرابی یا کاهش خدمات را تجربه کنند.

عوامل تهدید پشت این کمپین از دستگاههای اینترنتی ربوده شده مانند روترها، DVRها و سرورهای وب برای تشکیل یک بات نت سواستفاده کردند. این بات نت از پروتکل کاربر دیتاگرام (UDP) برای ایجاد حجم عظیمی از ترافیک استفاده میکند که اهداف کلودفلر را تحت تاثیر قرار میدهد.

علیرغم دفاع موفقیتآمیز Cloudflare از این حمله DDoS رکوردشکنی، این حادثه پیچیدگی روزافزون تهدیدات سایبری و اهمیت به کارگیری زیرساخت اینترنتی قابل اعتماد را برجسته میکند.

توسعه تکنیکهای حمله جدید و ابزارهای در دسترس، حملات در مقیاس بزرگ را برای مهاجمان آسانتر میکند. با ادامه گسترش خدمات آنلاین، نیاز به اقدامات امنیتی پیشرفته برای محافظت در برابر چنین حملاتی به طور فزایندهای تبدیل به امری حیاتی شده است.

برچسب ها: MicroTik, سرور وب, Web Server, User Datagram, کلودفلر, ایسوس, ASUS, UDP, باتنت, DVR, Cloudflare, cybersecurity, میکروتیک, router, DDoS, جاسوسی سایبری, روتر, Botnet, امنیت سایبری, جنگ سایبری, Cyber Attacks, حمله سایبری, news